SEQRITE

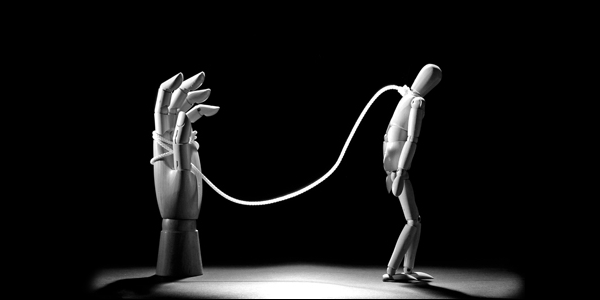

Quanto valgono i dati della tua azienda? Un buon modo per rispondere a questa domanda è osservare il costo medio di un data breach – una violazione dei dati. Recenti ricercheindicano che il costo medio di un data breach nel 2023 è stato di 4.45 milioni di dollari, una crescita del 15% in poco più di tre anni. Le aziende che impiegano l’intelligenza artificiale e l’automazione della sicurezza informatica hanno risparmiato mediatamente 1,76 milioni di dollari rispetto alle aziende che non utilizzano questi strumenti.Questi dati indicano chiaramente un fatto ben noto: i dati sono estremamente preziosi e appetibili. Sono quindi bersaglio costante per gli attacchi informatici. Tutte le organizzazioni conservano dati personali o sensibili: i dati sensibili di un’azienda potrebbero essere contenuti in documenti, tecnologie future, progetti, ecc., mentre i dati personali sensibili potrebbero comprendere password, dettagli finanziari così come informazioni sanitarie. Tutte queste informazioni potrebbero essere utilizzate da sconosciuti attaccanti per scopi dannosi: dal furto di identità agli attacchi ransomware e alle frodi finanziarie.Insomma, non c’è stato un momento più importante di adesso per essere estremamente vigili su come i dati sensibili vengono conservati. Ne va della sopravvivenza delle aziende, soprattutto per quelle PMI meno attrezzate ad affrontare attacchi di questo genere. Perdere i dati oppure vederseli rubati può causare gravi danni non solo economici, ma anche legali e di credibilità / reputazione.Il punto chiave da ricordare è che tutti devono assumersi la responsabilità della protezione dei dati. Deve essere trasmessa ai dipendenti una cultura aziendale per cui la sicurezza dei dati è un principio importante del lavoro, indipendentemente dal livello o dalla posizione ricoperta. D’altronde quasi l’80% degli attacchi informatici avvengono a causa di errore o svista da parte di un essere umano.Ogni azienda ha le sue specificità intorno alle quali la sicurezza informatica va costruita pezzo pezzo, qui forniamo alcune indicazioni di partenza per migliorare la protezione dei dati e le difese aziendali: se hai bisogno di parlare con degli esperti del tuo caso specifico, contattaci, siamo a tua disposizione per trovare la soluzione più adatta e convieniente per la tua azienda!Autenticazione a due fattoriL’autenticazione a due fattori sta diventando rapidamente una necessità come meccanismo di controllo degli accessi ai sistemi. Ormai tutti i fornitori di servizi invitando o obbligano apertamente l’uso dell’autenticazione a due fattori come doppio meccanismo di verifica dell’utente. In poche parole, l’evoluzione del cyber crimine ha reso una password non più sufficiente: deve essere prevista una modalità aggiuntiva di verifica.Solidità della passwordAnche se il mondo si sta orientando verso l’autenticazione a due fattori (e in molti casi, a più fattori), la solidità della password rimane fondamentale per proteggere i dati sensibili. Tuttavia, password deboli continuano a proliferare nelle organizzazioni, con dipendenti che preferiscono la facilità d’uso alla sicurezza. Rompere questo ciclo e rendere obbligatorie password solide , da cambiare obbligatoriamente dopo un periodo specificato, è essenziale. All’inizio potrebbe essere difficile, diventerà presto un’abitudine.Gestione dei dispositiviLa sicurezza aziendale deve ora essere progettata per gestire una grande varietà di dispositivi. La crisi da COVID-19 ha dato una scossa senza precedenti al lavoro remoto, allo smart working e in generale all’uso di dispositivi di ogni tipo per solvgere le mansioni lavorative. La sicurezza dei dati ne è stata tra le principali vittime. Le aziende sono state obbligate a consentire ai dipendenti di svolgere il lavoro da qualsiasi dispositivo, anche privato, con i team IT aziendali incaricati di capire come bilanciare il “lavoro da qualsiasi luogo” con i requisiti di sicurezza. È un equilibrio delicato e, inoltre, ci sono i pericoli legati all’uso degli stessi dispositivi per svolgere attività non autorizzate. La gestione dei dispositivi sta diventando ancora più importante quando si tratta di proteggere dati sensibili, come previsto da varie normative, compreso il GDPR.Approccio di sicurezza a più livelliAbbiamo spiegato in precedenza l’importanza dell’adozione di approcci di sicurezza a più livelli, troverai qui maggiori informazioni, se hai bisogno di chiarirti le idee per la tua PMI. Per ribadire in breve, approcci di sicurezza a più livelli sono preferibili alle strategie di sicurezza standalone in quanto i primi decentralizzano la sicurezza in diversi strati con una strategia e un framework specifici per ciascun livello, rendendola così molto più efficace.Mantieni al sicuro i tuoi dati sensibili. Dai uno sguardo alle soluzioni di sicurezza di Seqrite per pensate su più livelli di sicurezza, appositamente adattate alla nuova normalità. Seqrite Endpoint Security (EPS) Cloudconsente la distribuzione, la gestione e il monitoraggio della sicurezza degli endpoint a distanza, mentre il nuovo Seqrite Unified Threat Management (UTM)aiuta a gestire centralmente gli UTM distribuiti in diverse geografiche.